Check Point R76 Site to Site IPSec VPN konfigürasyonu

Merhaba,

Yazımda, Check Point R76 ürünü ile IPSec Site to Site VPN yapılandırmasından bahsetmek istiyorum.Anlatımımı bir kaç başlık altında topladım.

– Check Point Remote Gateway objelerinin yapılandırılması

– Lokal ve Remote (Lokal) Network’lerin yapılandırılması

– VPN Community ’sinin oluşturulması

– VPN tüneli kullanacak network’lerin topology ile ilişiklendirimesi

– Firewall Rule’larının tasarlanması

– Test!

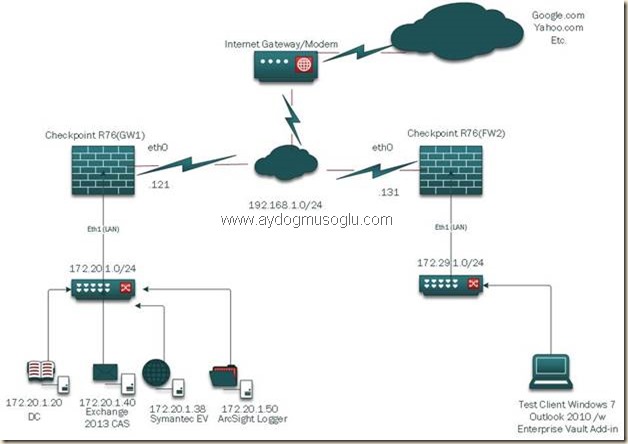

Şimdi kullandığım lab ortamını aktarayım.

DC,Exchange vs. sunucuların çalıştığı 172.20.1.0 network’ünü merkez site olarak düşündüm. 172.29.1.0 network’ünü remote site olarak düşündüm.

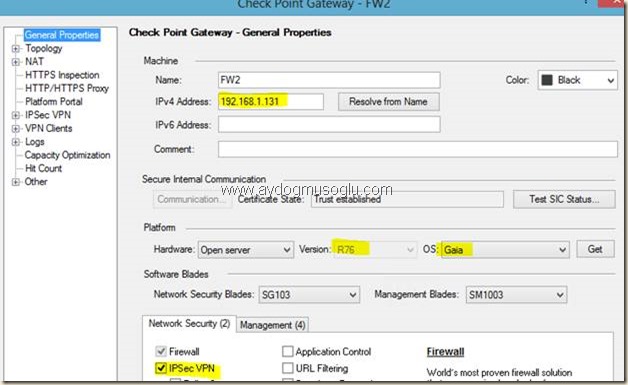

Merkez Site’da çalışan Check Point’in hostname’i GW1 ‘dir. Remote Site’da çalışan Check Point’in ismi FW2 ‘dir. Yazının ilerleyen kısımlarında yapılacak işlemlerin bir kısmı hem Check Point’in kendisinde hemde diğer Check Point’i refere eden obje üzerinde yapılmaktadır.

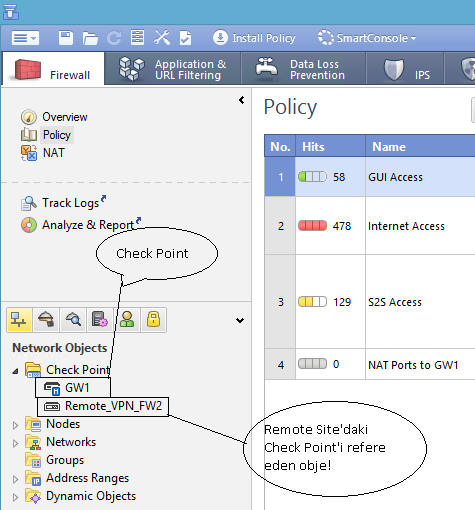

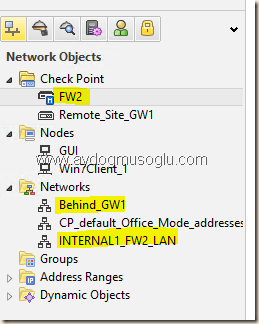

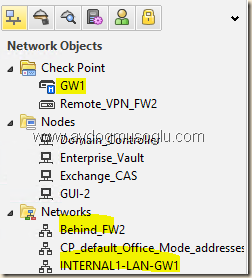

Örneğin SmartDashbord ile GW1 hostname’ine sahip Check Point’e bağlandınız. SmartDashboard’un görünümünü aşağıya aktarıyorum.

Check Point klasörüne baktınızda en 1 tane obje görürsünüz ( Management Platform ile Firewall arasında SIC Trust’ının sağlanmış olduğunu varsayıyorum ki Management Platform ile Firewall’u aynı sunucuya kurduysanız varsayılanda sağlanır ) Bu objenin alt kısmın küçük bir “M” harfi mevcuttur. Bu, üzerinde çalıştığımız Check Point’imizi temsil etmektedir. Üstteki resimde görülen Remote Site objesini ise IPSec VPN yapılandırması sırasında siz oluşturuyorsunuz. Yapacağınız bir takım işlemleri her ikisi üzerinde yapıyorsunuz. Örneğin software IPSec VPN blade’inin kutucuğunu hem GW1 üzerinde hem de Remote_VPN_FW2 üzerinde “check” ‘lemeniz gerekir.

Uyarı! : Benzer görünüm, SmartDashboard ile FW2 isimli Check Point’e bağlandığınızdan da mevcuttur.

GW1 isimli firewall’un internal network’ünde:

– e-vault.info Active Directory domain’i hizmet vermektedir.

– Exchange Server 2013 CAS ve Mailbox Server’lar ( ayrı sunucularda ) hizmet vermektedir.

– Symantec Enterprise Vault 10.0.4 arşivleme sunucusu hizmet vermektedir.

– Yapıda Security Information & Event Management için HP ArcSight Logger ( Selda’nın sunucusu ) hizmet vermektedir.

FW2 isimli firewall’un internal network’ünde:

– Test amaçlı bir windows 7 client çalışmaktadır.

Yapılandırmaya başlayayım.

Check Point Remote Gateway objesinin yapılandırılması

Bu kısımda yapılan ayarlar hem lokal firewall’da hem remote firewall’da yapılmalıdır.

GW1(Merkez Site’daki Check Point Gateway) üzerinde:

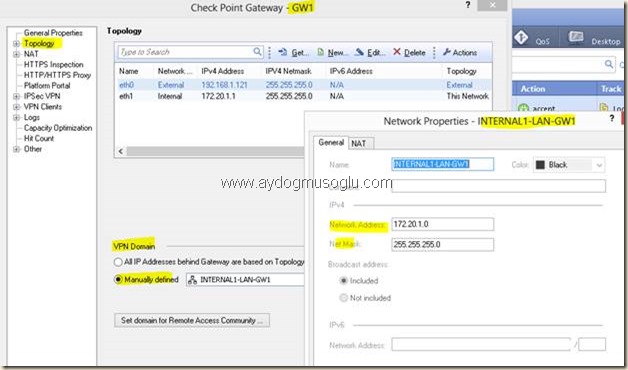

GW1’in topolojisi aşağıdaki gibidir.

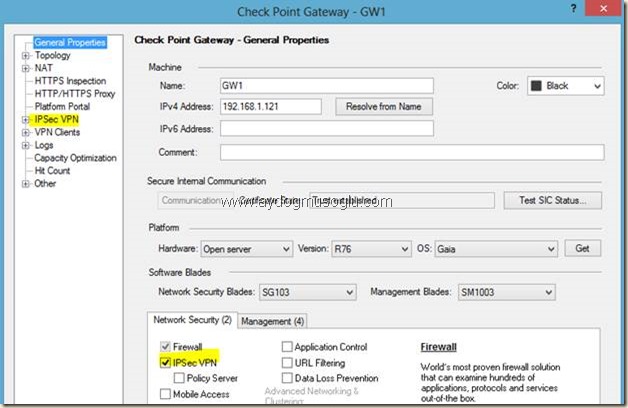

GW1 objesi üzerinde IPSec VPN blade’ini devreye alalım.

Gateway objesi özelliklerinden erişilebilen blade’lerden IPSec VPN kutucuğunu işaretliyoruz.

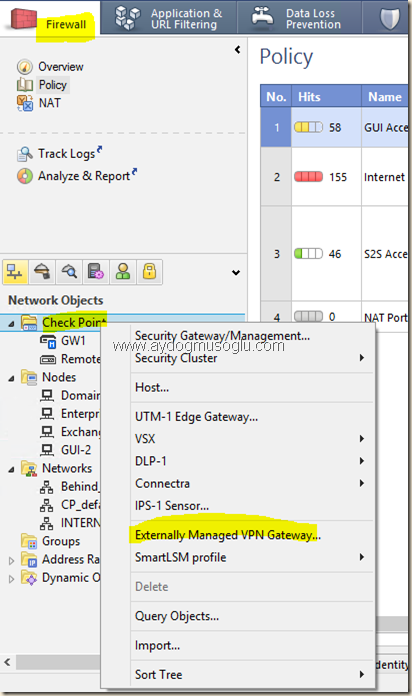

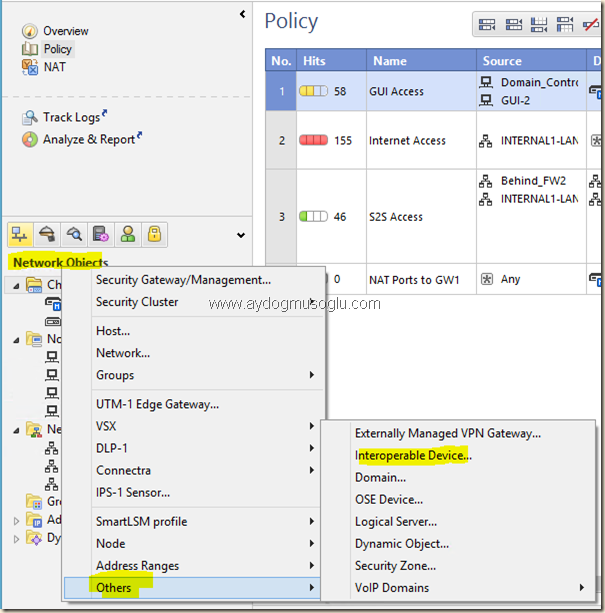

Remote VPN gateway için ( diğer site’daki Check Point gateway yada remote peer için de diyebiliriz ) gateway objesini oluşturuyoruz.

Üstteki seçeneklerden “Externally Managed VPN Gateway” ile devam edeceğiz. Remote Peer(yada diğer site’daki IPSec VPN cihazı ), Checkpoint dışında bir cihaz ise aşağıda görüldüğü gibi

“Interoperable Device” ile devam edebilirsiniz. Oluşturduğum yeni gateway( uzak site’daki check point’i temsil eden ) objesini inceleyelim.

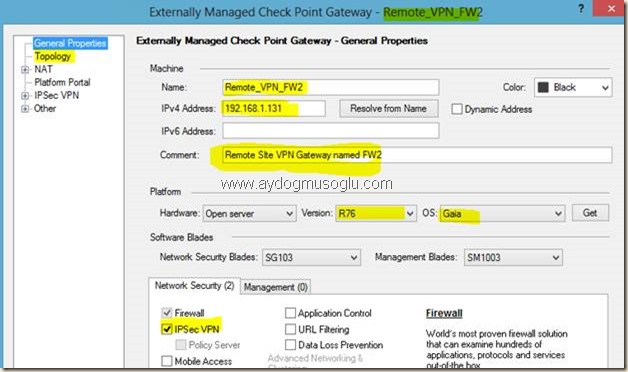

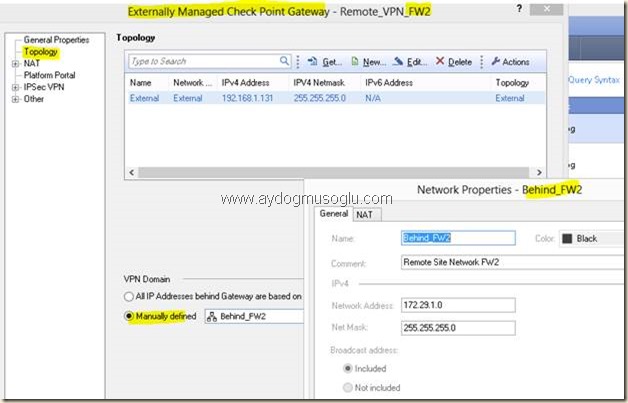

Oluşturduğum remote vpn gateway’in özellikleri üstteki gibidir. IP adresi 192.168.1.131 idi (yazımın ilk kısımlarında aktardığım topoloji resminden bakabilirsiniz)

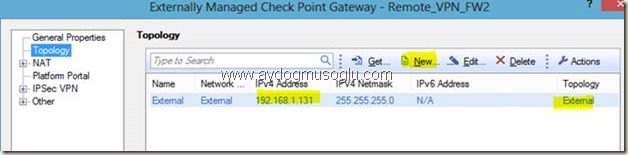

Normal şartlarda Check Point kurulduğunda topoloji tablosu kendi IP adresini içerir! Aşağıdaki resimde görüldüğü gibi topology tab’ına bakarsanız ( henüz yeni oluşturduğunuzdan dolayı ) “topology table” ’ın kendi IP(192.168.1.131) adresini içermediğini görebilirsiniz.

Externally Managed Check Point Gateway( remote peer için oluşturulan obje) objesinin topology tab’ına IP adresini yazınız ve topology’de yerini “external” olarak belirleyiniz!

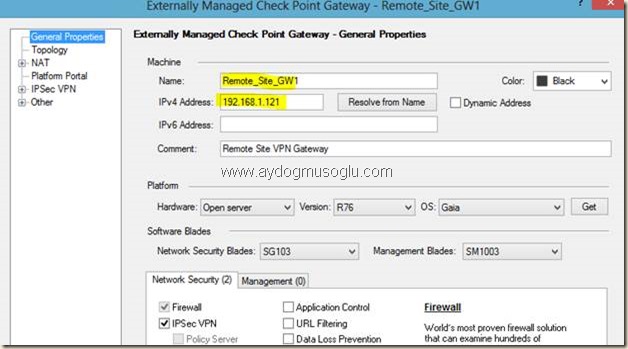

Aynı yapılandırmayı diğer firewall(diğer site’daki Check Point) üzerinde de yapmalısınız. Diğer firewall’daki “Externally Managed Check Point” gateway objesi aşağıdaki gibidir. Bu obje merkez site’daki Check Point’i temsil etmektedir.

Uzak site’daki Check Point objesinde de IPSec VPN software blade’inin devrede olduğunu aşağıdaki resimde görebilirsiniz.

Local ve Remote Local Network’lerin yapılandırılması

Her iki checkpoint üzerinde, hizmet verdiği LAN’a dair network objesi ve uzak site’daki LAN’ı gösteren network objesi oluşturulmalıdır.

Benim lab ortamıma uyarlarsak;

172.20.1.0/24 network’ünü ve 172.29.1.0/24 network’ünü gösteren iki network objesi oluşturulmalıdır.

Üstte görüldüğü üzere her iki firewall’da hem kendi internal network’lerini hemde karşı tarafın internal network’lerini gösterir objeleri oluşturdum.

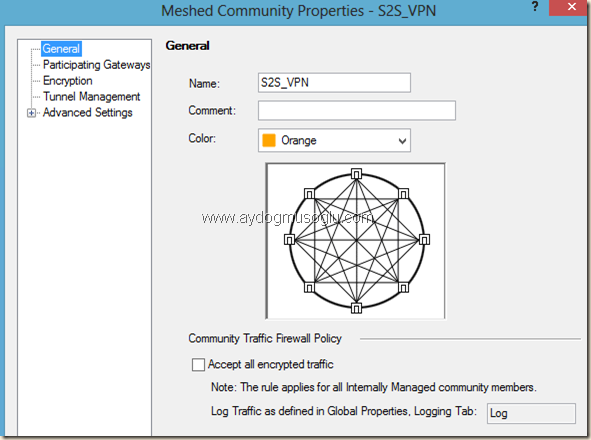

VPN Community ’sinin oluşturulması

Community yapılandırması için IPSec VPN blade’inin tab’ını kullanıyoruz.

Mesh: Her peer’in biribirine doğrudan bağlı olduğu durum.

Star: Ortada bir peer yer alır ve diğer peer’ler ortaya bağlı olarak çalışır. Klasik hub&spoke modelidir.

Test ortamımda mesh topoloji’yi kullandım. Meshed Community detayları aşağıdaki gibidir.

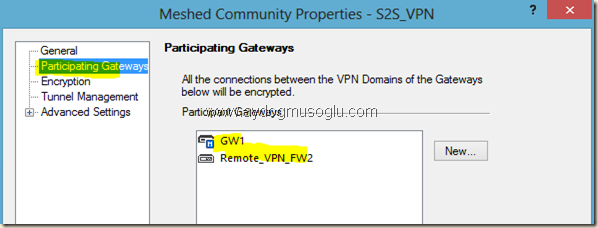

Participating Gateways kısmı, bu cummunity’ye katılacak gateway’leri göstermektedir. Yani tunel, aşağıdaki listede yer alan firewall’lar arasında açılacaktır.

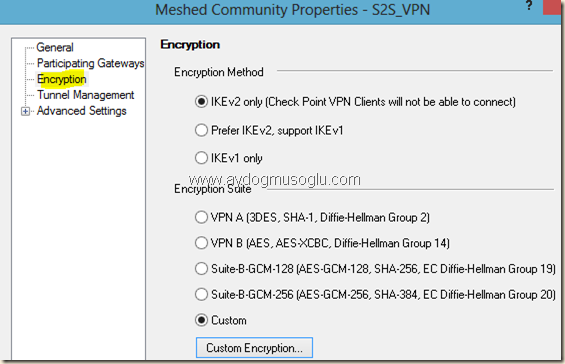

Şifreleme method’ları konusunda çeşitliliğe gitmek isterseniz bir sonraki tab ihtiyaçlarınızı karşılayacaktır.

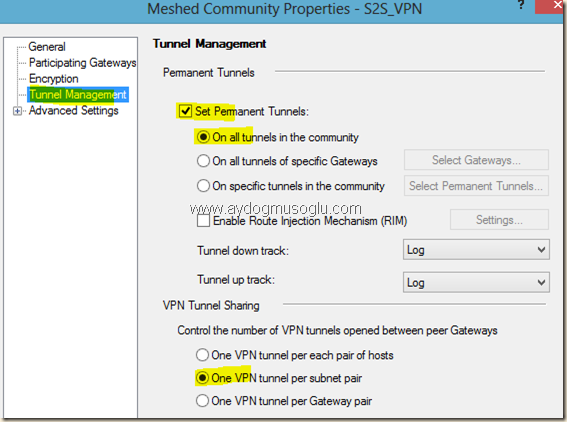

Tunnel Management kısmında, tunel’in sürekli olma durumunu ve tunelin nasıl paylaştırılacağını belirliyorsunuz. Normal şartlarda varsayılan ayarlar idealdir.

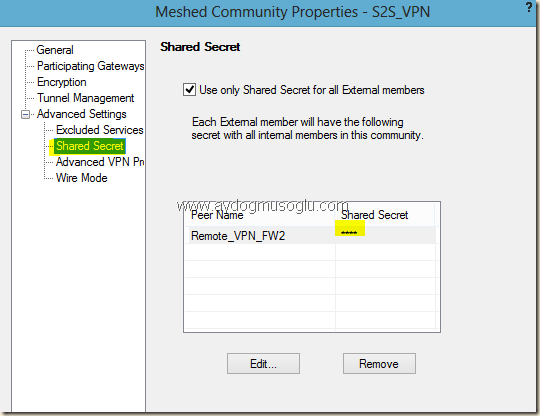

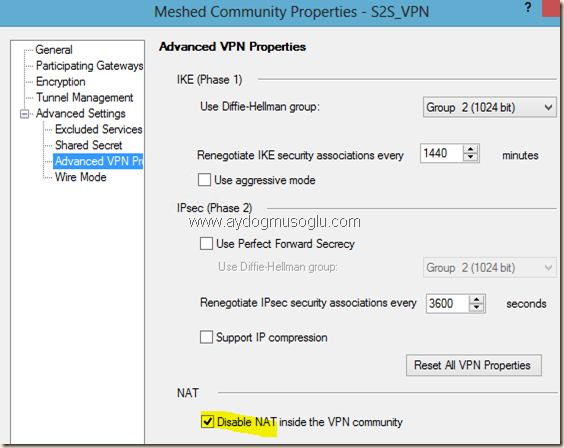

Gelişmiş ayarlarda Shared Secret tanımlaması çok önemlidir!

Shared Secret, her iki peer ’deki VPN Community ’sinde de aynı olmalıdır!

Gateway’lerin internal network’lerinin aynı ip bloklarında olup olmama durumuna göre üstteki NAT ayarı devre dışı bırakılabilir yada devrede kullanılabilir.

Benzer özeliklerde bir VPN community ‘si diğer Check Point ’te de oluşturulmalıdır!

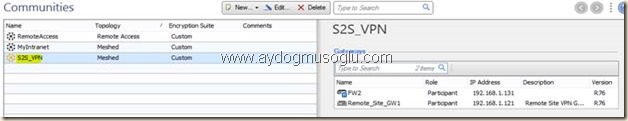

S2S_VPN isimli community içindeki Check Point gateway’ler üstteki resimde sağ kısımda görünmektedir.

VPN tüneline girmesi istenen network’lerin topoloji ile ilişiklendirimesi

Merkez site’daki Check Point’te ve diğer site’daki Check Point’te tüneli kullanacak internal network’ler belirlenmelidir. İlişiklendirme ile kast ettiğim nokta buydu.

GW1 isimli Check Point objesi üzerinde tuneli kullanacak network aşağıdaki gibi belirlenmiştir.

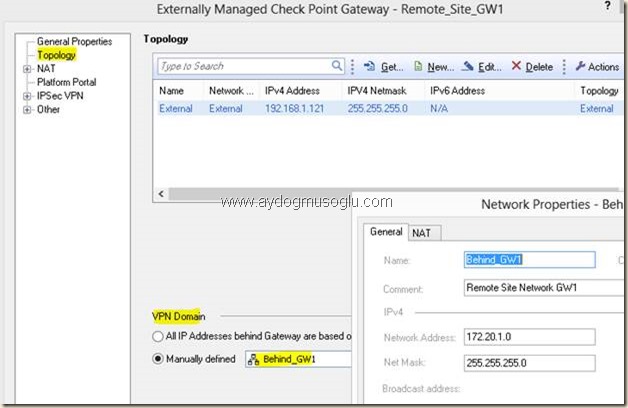

GW1 ‘deki Remote VPN Gateway için topoloji ilişiklendirmesi aşağıdaki gibidir.

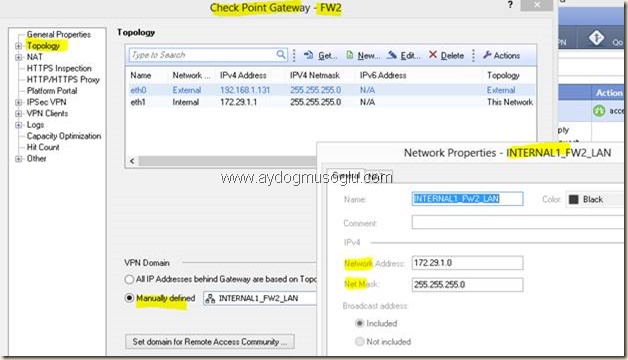

FW2 ’deki topoloji ve internal network ilişiklendirmesi durumu aşağıdaki gibidir.

FW2 ’de Remote VPN Gateway için topoloji ve internal network ilişiklendirmesi durumu aşağıdaki gibidir.

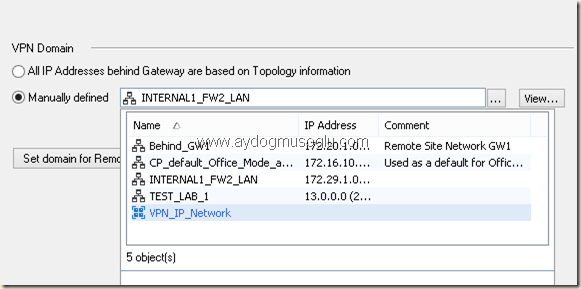

Topoloji ile kullanılacak vpn domain’ini yani tuneli kullanacak ip network’leri belirlerken, ip network objelerini group’landırıp o group ’u da kullanabilirsiniz.

Örneğin üstteki gibi VPN_IP_Network şekilinde bir “simple group” objesi altında ilgili ip network’lerini toplayıp vpn domain definition kısmında bunu group objesini kullanabilirsiniz.

Firewall Rule’larının tasarlanması

Firewall rule’ları haricinde üstteki aşamaları her iki (Check Point) gatewayde de yaptıysanız normal şartlarda VPN tuneli açılacaktır.

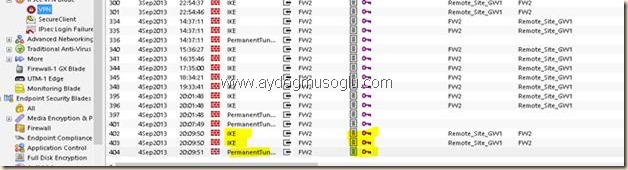

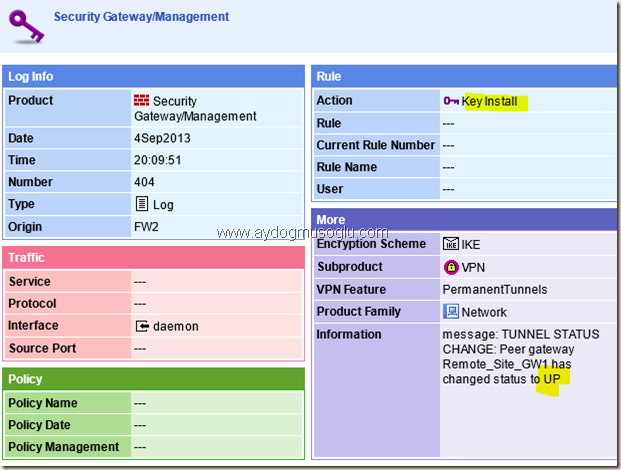

Bu durumu SmartView Tracker ’dan gözleyebilirsiniz.

Permanent Tunnel log’unun detayına bakarsanız,

tünelin açıldığını görebilirsiniz.

Peki firewall rule ’u ne işe yarayacak ? Rule ile tunel’i “hangi portu/protokolü, servisi ve/veya hangi source’u/destination’ı kullanımına açacağız?” sorusunu cevaplıyoruz. Yine her iki firewall’da da uygun rule’lar yazılmalıdır.

FW2’deki durum aşağıdaki gibidir.

GW1’deki durum aşağıdaki gibidir.

Üstteki rule ’larda görüldüğü üzere karşılıklı internal network’lerin; ICMP echo’larının, RDP isteklerinin , DNS sorgularının ve https taleplerinin S2S_VPN community’si kapsamındaki participant gateway’ler arasında açılan IPSec VPN tüneli ile iletişimine imkan tanıdık. Artık windows 7 client ile bir kaç servisten faydalanmaya çalışalım ve SmartView Tracker ile log’larına bakalım.

Test!

Test için; client’ın Exchange Server 2013 üzerinde duran mailbox’ına Outlook Anywhere ile bağlanmasını ve Symantec Enterprise Vault üzerinde duran arşivine erişmesini sağlayıp log’a bakacağım.

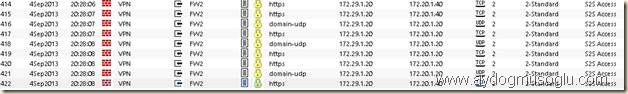

Bakınız üstte görüldüğü üzere windows 7 client açıldığında Domain Controller’a DNS sorgusu yaptı ve bu sorgu olması gerektiği gibi tünele girdi.

Windows 7 client’ımda Outlook 2010’u açtım ve RPC over HTTPS tarafiği, DNS sorguları ile karışık olarak hemen log’a yansıdı ve 172.20.1.40 ip adresine sahip Exchange Server 2013 CAS ’ına gitti.

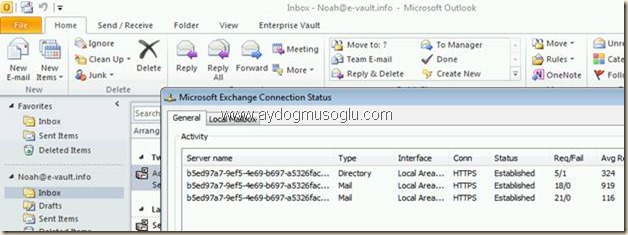

Outlook Anywhere bağlantısı da outlook tarafında sağlandı.

[email protected] kullanıcısı arşivine erişmek istediğinde bu talebi, log’a aşağıdaki gibi yansıyor.

Hatırlayacağınız üzere Symantec EV’nin ip adresi 172.20.1.38 idi.

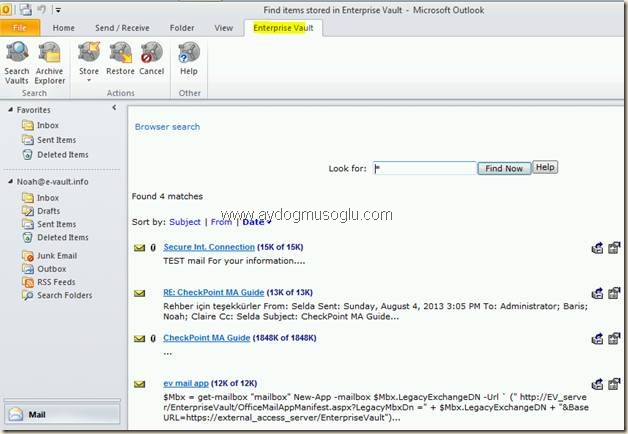

Kullanıcının outlook’u tarafında ise durum aşağıdaki gibidir.

EV’nin bütün servisleri çalışıyor görünene göre 🙂

Bir yazıda daha sona geldik. Bu yazımda Check Point R76 üzerinde Firewall ve IPSec VPN blade’lerini kullanarak Site to Site VPN yapılandırması açıklamaya çalıştım.

Herkese sorunsuz ve neşeli günler dilerim.