Splunk – Active Directory Log ‘larının toplanması – Bölüm 1

Merhaba,

Log Management ürünlerinde de olduğu gibi, hemen her kaynaktan üretilen log’ları Splunk ürünü ile toplayabiliyorsunuz ve inceleyebiliyorsunuz. Bu kaynaklardan biri de Microsoft ürünleri için dizin hizmetini sunan Active Directory yapısıdır.

Active directory (AD kısaltması ile geçecek) yapısının veritabı NTDS.DIT dosyasında tutulur. NTDS.DIT dosyası, AD yapısında var olan fiziksel bileşenlerden domain controller görevini yürüten sunucularda tutulur ve tüm domain controller’lardaki dosyalar birbirleri ile aynıdır(sync’ed). AD replikasyonları ile bu “teklik” sağlanır. AD yapısında gerçekleştirilen değişiklikler bu dosyada tutulur(obje oluşturma,silme,güncelleme vb.) AD ‘de yapılan değişikliklere dair log’lar(event,olay) Event Viewer(olay görüntüleyicisi) altında çeşitli alt kategorilerde saklanır.

Yazımda, Splunk ile AD log’larının toplanmasından bahsetmek istiyorum. Test ortamımdan bahsedeyim.

Hypervisor : Windows 8.1 Hyper-v

Domain Controller: 1 x Windows Server 2012 R2 , Forest Functional Level Windows Server 2012 R2

Exchange Server : 1 x Exchange Server 2013 CU5

Splunk Instance : 1 x Windows Server 2012 R2 üzerinde Splunk Instance’ı çalışmakta

Firewall : Check Point R77

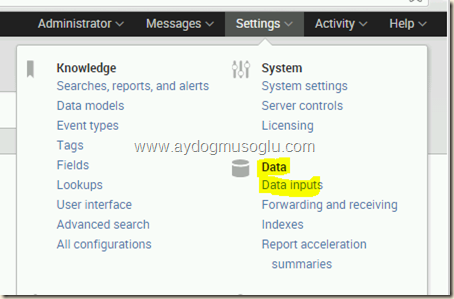

Splunk web servisine(yönetim web sayfası) bağlanalım.

Data input menüsünü açalım.

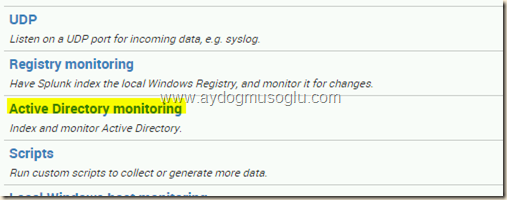

AD monitoring satırının sağ kısmından “new” ile yeni pencereyi açalım.

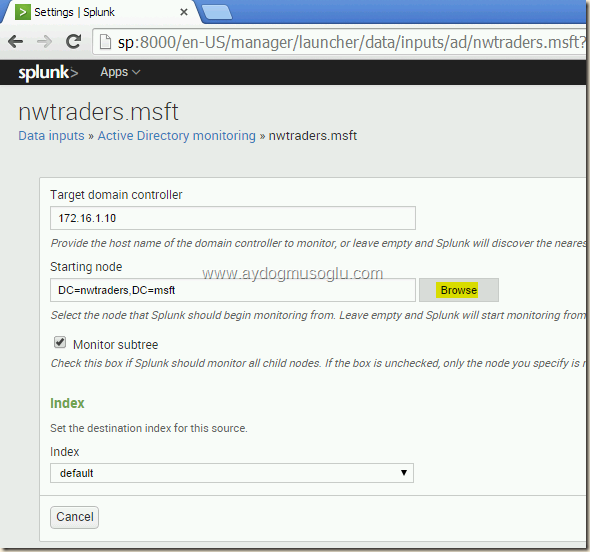

Açılan pencerede bir kaç kutucuk var. Kutucukları yapınıza uygun değerler ile doldurarak kaydediniz.

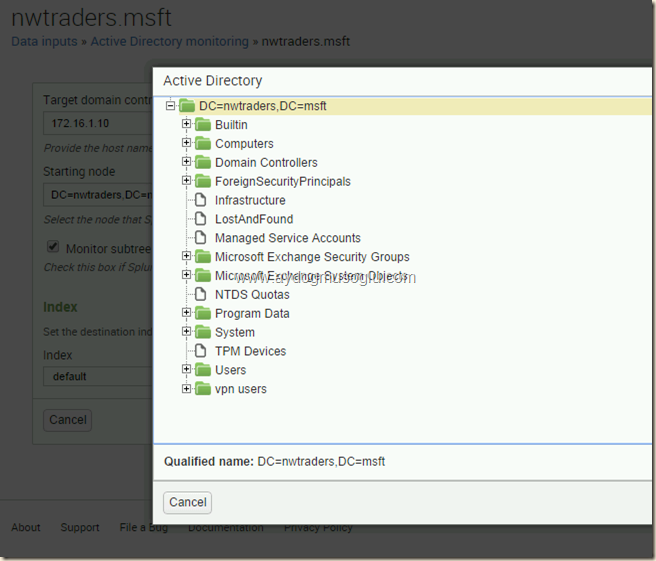

Bendeki durum üstteki gibidir. Browse sekmesine tıkladığınızda, AD hiyerarşinizi görebilmelisiniz!

AD hiyerarşinizi göremiyorsanız; splunk servisinin çalıştığı account’un AD üzerindeki yetkilerini, kullandığınız IE browser’ın güvenlik ayarlarını ve sürümünü kontrol edebilirsiniz. Chrome browser’ını kullandım.

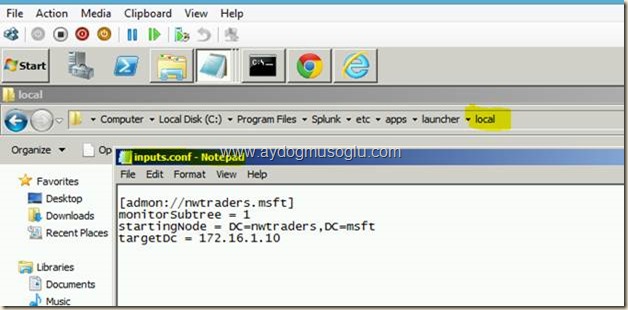

Yaptığınız değişiklikler aşağıdaki dosyaya kaydolmaktadır!

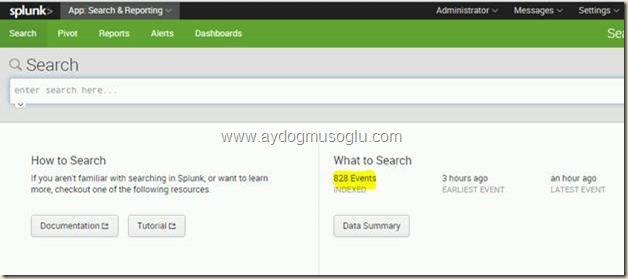

Ardından Splunk’ın ana menüsüne dönerek Index’lenmiş verilerinizi görebilirsiniz.

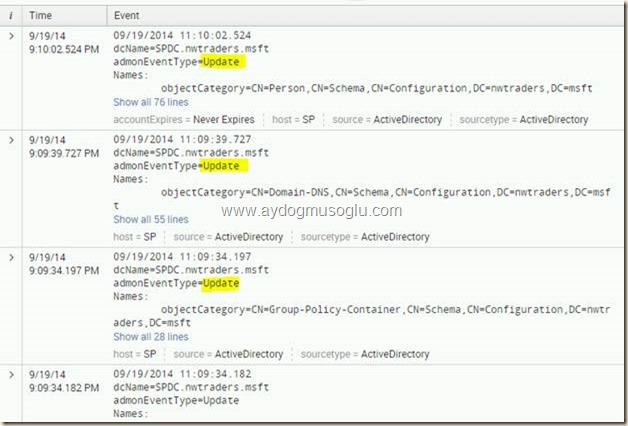

EventType kısmında yazan kelimeye dikkat çekmek istiyorum. AD şemasındaki değişiklikler, splunk’a , Update,Delete,Sync ve Schema tipinde yansıyor.

Örneğin,

AD account’u oluşturulduğunda, AD veritabanına ,NTDS.DIT ‘ye, yazılır. Bu veri girişinden üretilen log, splunk’a “update” tipinde event olarak yansır.

Not: Event Viewer’da üretilen event log’lardan ve Universal Forwarder kullanımından bahsetmedik!

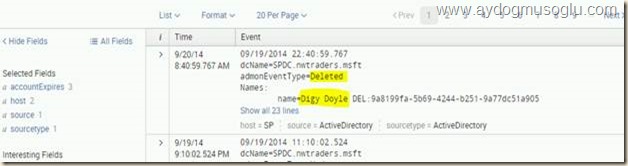

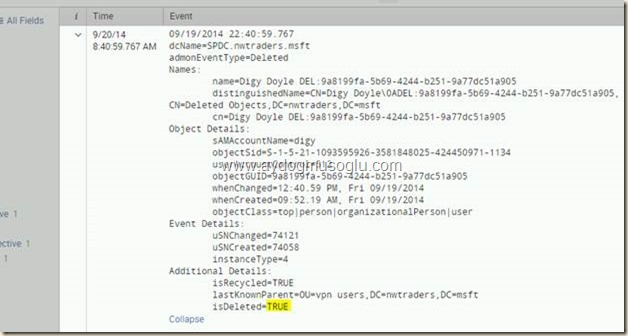

AD’den bir user account’unu sildim. Splunk’a yansıyan log’u aşağıda aktarıyorum.

Bu kaydın detayına bakacak olursak, AD account’una ait ilgili attribute’un değerine bakabiliriz.

Üstteki görünüm, Active Directory Service Interface Editor ’den, LDP.EXE ‘den veya muhtelif AD editörlerinden görmeye alışık olduğumuz türden bir görüntüdür J Silme işlemi, ilgili objenin attribute’unu değiştirmiş.

Bu tür log’lar ile alertler raporlar veya dashboard’lar hazırlayabilirsiniz. Bu konulara bir önceki yazımda değinmiştim.

Önceki yazılarımda, splunk app’lerinden bahsetmiştim(Check Point Opsec Lea App gibi). AD log’ları için de çeşitli application(app)’ler mevcut. AD Log’larının toplanması için kullanabileceğiniz app’ler şimdilik aşağıdaki gibi. Ürünün gelişimi ile bu app’ler de değişebilir!

· Splunk Add-on for PowerShell

· Splunk Support – LDAP Commands

· Splunk Add-on for Windows

· Splunk App for Microsoft Exchange

· Splunk App for Windows Infrastructure

App’leri, http://splunk_server:8000 splunk web sayfasından(online veya offline olarak) kurabilirsiniz.AD log’larının toplanması için üstteki app’lerin ve universal forwarder ’ın kullanımını sonraki yazımda inceleyeceğim.

Herkese sorunsuz ve neşeli günler dilerim.