Splunk ile Check Point R77 log ’larının toplanması

Merhaba,

Önceki yazılarımda, Splunk’ın ve forwarder’ının CentOS üzerinde çalıştırılmasından bahsetmiştim. Blog’umdaki ilgili yazıları inceleyebilirsiniz. Bu yazımda; Splunk ile Check Point R77 log’larının toplanmasından bahsetmek istiyorum.

Not: Bu yazı, Splunk ve Check Point için resmi bir döküman değildir.Bu doküman; yazarın, üretim ortamınız ile uyuşamayabilecek test ortamı deneyimlerini içerebilir.

Note: This is not an official Splunk & Check Point document. This document contains author’s test environment experience which might not fit with your production environment.

Test ortamımdan bahsedeyim.

Sanallaştırma platformu olarak Hyper-v 3 (windows 8.1) kullandım. Aşağıdaki bahsi geçen tüm sunucular sanal sunucudur.

Splunk Indexer,Splunk Web ve Light&Heavy forwarder bileşenleri, fqdn’i siem.nwtraders.msft olan CentOS 6 sunucusu üzerinde çalışmaktadır.

Check Point R77 sürümünü kullandım. Management ve gateway bileşenleri tek bir sanal sunucu üzerinde çalışmaktadır.

Windows Server 2012 R2 işletim sistemi üzerinde Active Directory domain servisi çalışmaktadır.(Bu lab için domain controller ihtiyacı bulunmuyor)

Splunk’ın kurulduğunu ve çalıştığını varsayarak devam ediyorum.

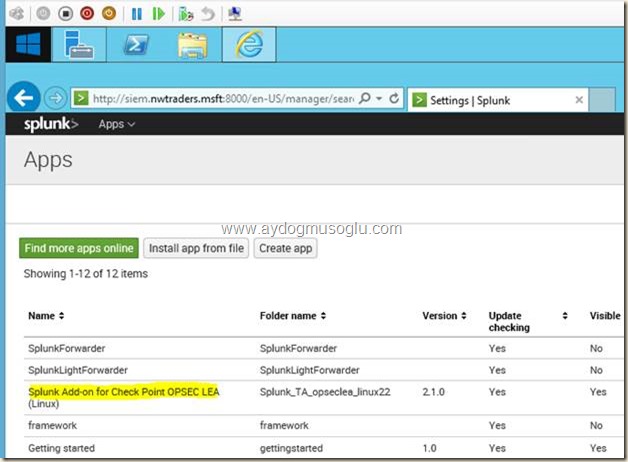

Splunk ile Check Point log’larını toplamak(pull) ve yorumlamak için Splunk Add-on for Check Point OPSEC LEA eklentisine ihtiyacımız var. Splunk.com sitesinde temin edebilirsiniz.Yazımın ilerleyen aşamalarında, eklentinin splunk’a import edilmesi kısmına değineceğim.

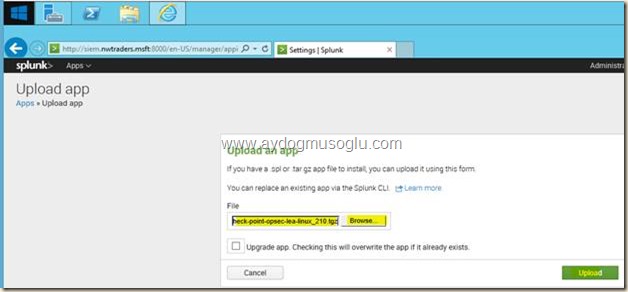

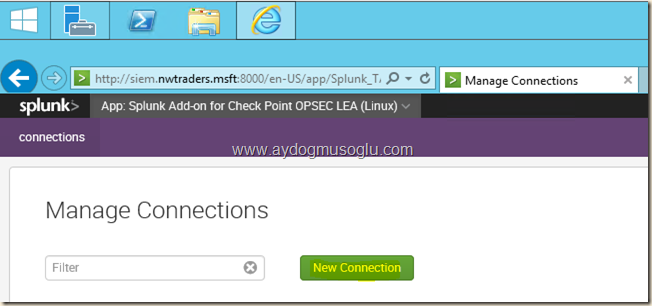

splunk-add-on-for-check-point-opsec-lea-linux_210.tgz splunk eklentisini splunk.com’dan temin edebilirsiniz. IE browser’dan splunk web servisine bağlanıyoruz.

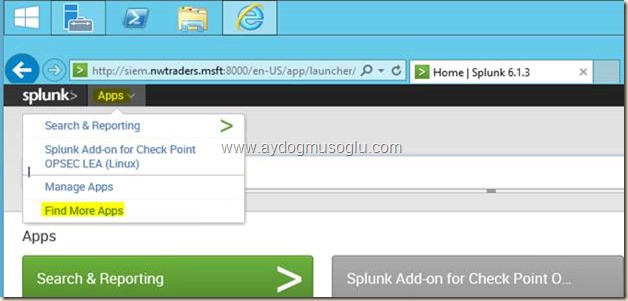

Üstte görüldüğü üzere Apps->Find More Apps ile devam ediyoruz. Lab’ımı hazırlarken ekletiyi yüklemiştim. Bundan dolayı üstte eklenti yüklenmiş görünüyor.

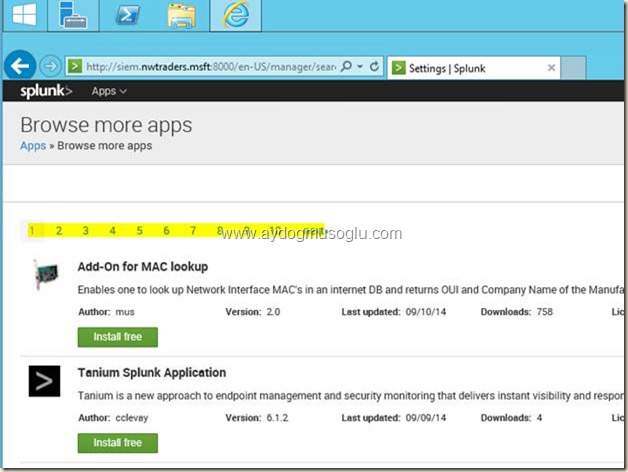

Eğer splunk’ın internete erişimi varsa, aradığınız eklentiyi üstteki browser’dan bulabilirsiniz. Splunk’ın internete erişim ihtiyacı olacaktır, bunu dikkate alarak dizayn yapılması gerektiğini düşünüyorum.

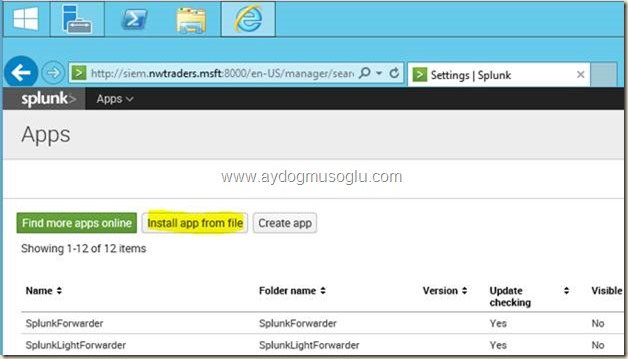

Üstte görüldüğü üzere, Apps->Manage Apps kısmına gelerek Install app from file ile devam ediyoruz(Online katalog’dan yüklemediyseniz bu adımı devam ettirebilirsiniz).

Check Point eklentisini seçerek upload ile yükleme işlemini tamamlayınız.Eklentimiz, app’ler arasında yerini alacaktır.

Upload işlemi tamamlandıktan sonra, üstteki ekrana gelmeden önce, splunk’ı yeniden başlatmanız gerekecektir.Sistem sizi yönlendiriyor.

Check Point eklentisinin yapılandırmasına geçmeden önce, Check Point tarafında bir kaç işlemimiz mevcut.

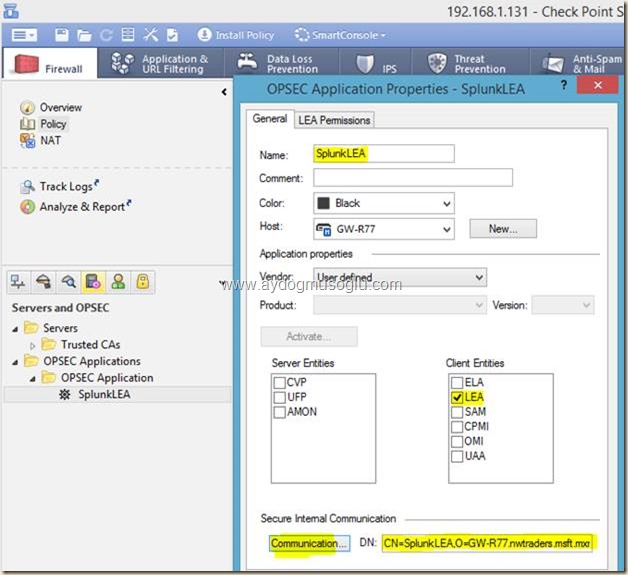

Smart Dashbboard ile check point’e bağlanalım. OPSEC application oluşturacağız.

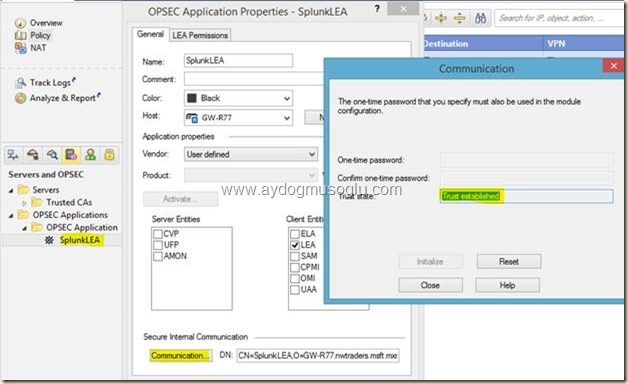

Detayları üstte görülen bir opsec app oluşturuyoruz. Burada, communication tab’ında one-time bir parola belirliyorsunuz(bu aşamaya, opsec sertifikası oluşturma aşaması da diyebiliriz). Bu aşamadaki parolayı kaydediniz. İleride kullanacaksınız. Yine üstteki DN’i de kaydediniz.

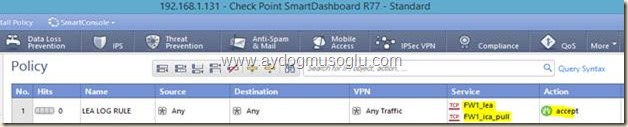

Şimdi, ilgili portlardan erişim yapılabilmesi için üstteki gibi firewall kuralı gerekecektir(18184 , 18210). Source ve Destination kısmını üstteki gibi bırakmak yerine ilgili sunucuları seçebilirsiniz. Check Point ile Splunk arasında bir trafik üretilecektir.Bu işlemlerden sonra, yapılan değişiklikleri kaydetmelisiniz.

Install Database -> Install Policy ile yapılan işlemleri kaydedebilirsiniz.

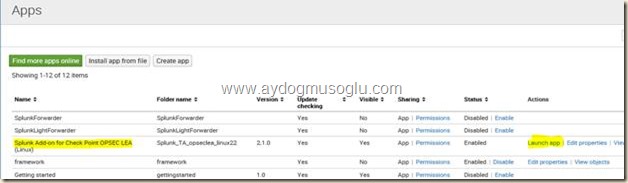

Splunk’a yüklediğimiz check point log uygulamasını yapılandırma işlemi ile devam edeceğiz.

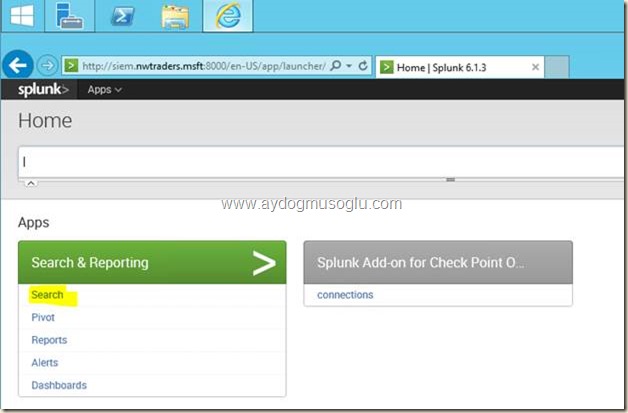

http://siem.nwtraders.msft:8000 adresinde daha önce splunk sunucumuza bağlanmıştık. App ‘ler arasındaki check point uygulamasını aşağıdaki belirtilen yerden başlatalım.

Launch App ile açılan yeni pencereden, aşağıda görüleceği üzere new connection ile devam edeceğiz. Bu işleme LEA Client işlemi diyeceğiz. LEA client oluşturma işlemini GUI ile veya CLI ile yapabilirsiniz.

GUI ile LEA Client oluşturulması:

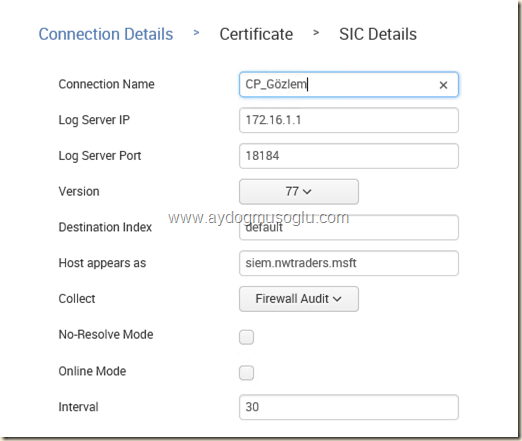

Yeni bağlantı oluşturma sihirbazında bize bir takım bilgiler sorulacak.Bu bilgileri elde etmek için Check Point tarafına da ihtiyaç duyacağız.

Üstte görüldüğü üzere, check point log server’ının ip adresini, check point sürümünü, ne tür log’un toplanacağını seçtik.Bir sonraki adım sertifika işlemidir.Next ile devam ediyoruz.

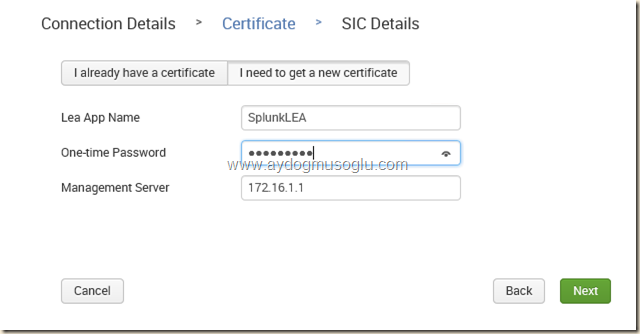

Daha önce sertifika hazırlamadıysanız aşağıdaki bilgileri doldurarak ilerlemeniz gerekiyor.

Yeni sertifika alımı sürecindeki one-time password, check point tarafında opsec application oluştururken belirlediğimiz paroladır!

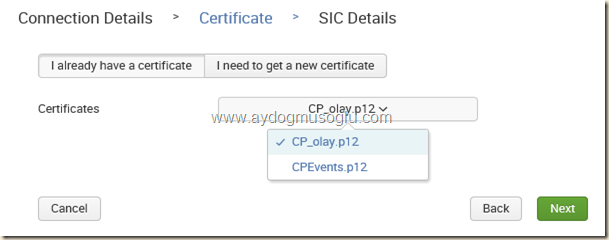

Daha önce sertifika hazırladıysanız, bu aşamada aşağıdaki şekilde seçilebilir durumda olacaktır.

[Not:CP(check point) ‘nin olay(event) ve gözlem(audit) log’ları için iki ayrı connection oluşturmanız gerekir]

Bu aşamada bir ayrıntıyı belirmek istiyorum. CentOS kurulumu nasıl yaptığınıza bağlı olarak bir kaç bileşeni kurmamış olabilirsiniz. Sertifika aşamasında, “opsec pull certificate” script’i eksikse, “server error” alıyorsunuz. Eksik olan işletim sistemi bileşenlerini tamamlamanız gerecektir.

GNU C library (glibc.i686 32-bit) , yum install glibc.i686 komutunu kullanabilirsiniz.

PAM shared libraries (pam.i686 32-bit) , yum install pam.i686 komutunu kullanabilirsiniz.

Next ile devam ediyoruz.

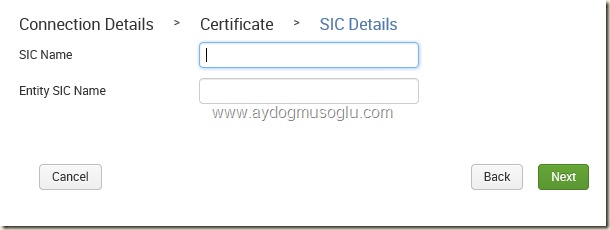

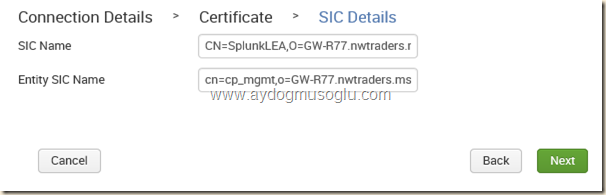

Check Point tarafında opsec application oluştururken elde ettiğimiz DN’i bu kutucukta kullanıyorsunuz.

SIC Name -> CN=SplunkLEA,O=GW-R77.nwtraders.msft.mxn5sp

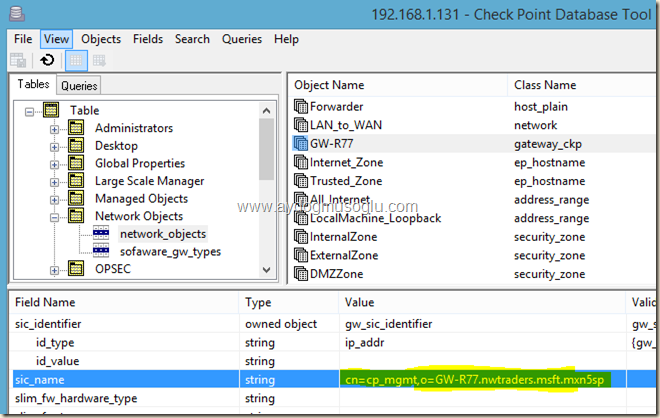

Entity SIC Name kutucuğu için gereken bilgiyi, Check Point DB’si içindeki table’lardan elde ediyorsunuz.

Entity SIC Name -> cn=cp_mgmt,o=GW-R77.nwtraders.msft.mxn5sp

Üstteki bilgilerden sonra Next ile devam ediyoruz. İşlem tamamlanıyor. Aşağıda görülen diğer olay(event) bağlantısını daha önce oluşturmuştum. Gözlem(audit) bağlantısını da şimdi oluşturmuş olduk.

Last Connection kolonuna bakacak olursak, bağlantı zamanı görebilirsiniz. LEA Client işlemini hata almadan tamamladık. Check Point smart dashboard’daki opsec application’ına bakınız.

Trust established olarak görünmelidir! LEA client ekleme işlemi tamamlandı!

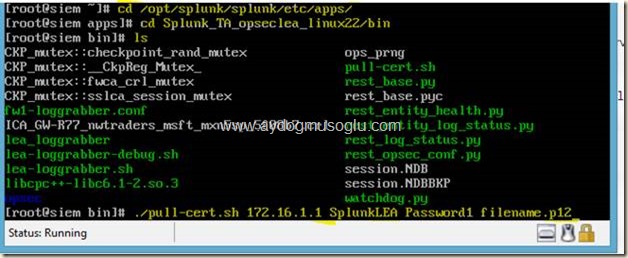

LEA Client işlemini CLI’dan yapmak için uğraşmanız gerekenlerin bir kısmı aşağıdaki gibidir.(Tüm detaylar için kaynak gösterdiğim adreslere bakabilirsiniz.)

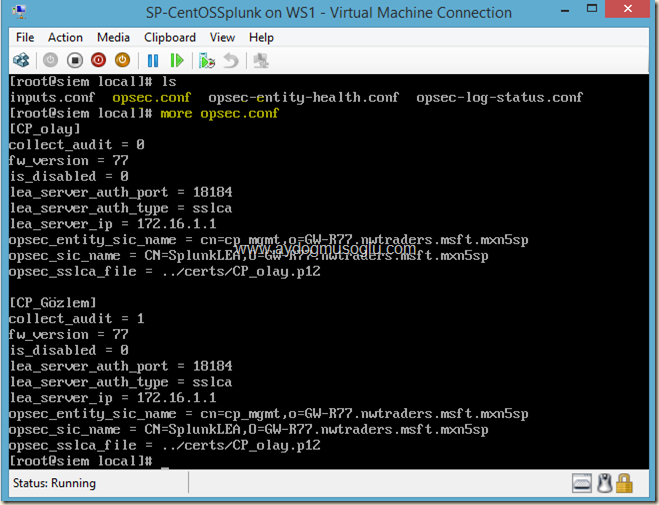

Ardından aşağıdaki dosyayı yapılandırmanız gerekecek , opsec.conf

Örnek yapılandırmayı üstteki şekilde aktardım.Sonrasında yapılması gereken başka işlemler de mevcut. Bundan dolayı CLI yerine GUI’yi tercih ediyorum 🙂 GUI’de işim bittikten sonra CLI’dan kontrol etmeyi tercih ediyorum 🙂

Toplanmış log’lara bakabiliriz.

Search ile devam.

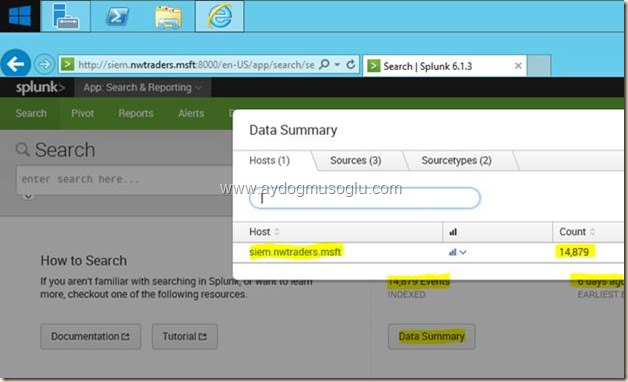

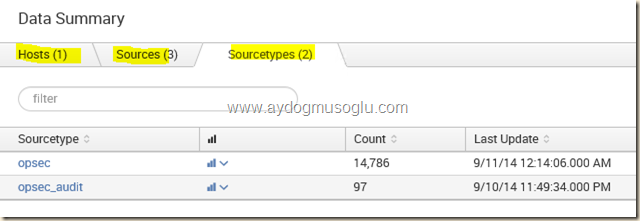

Data summary’den host,source,sourcetype ile devam edebilirsiniz.

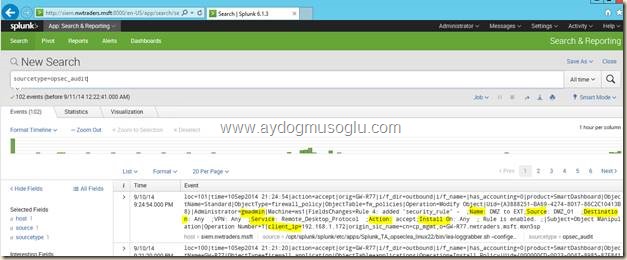

Opsec_audit source type’ından elde edebileceğimiz bir log’u aşağıda aktarıyorum

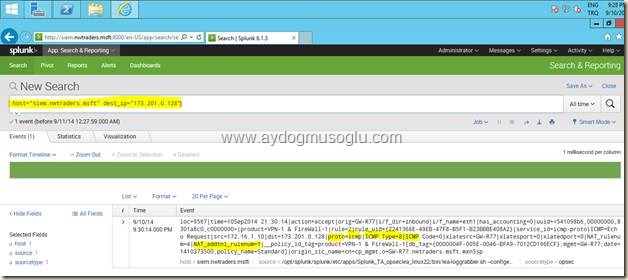

Bir gözlem(audit) örneği üstteki gibidir. Bir olay(event) log’u da aşağıdaki gibidir.

Görüldüğü üzere log’ları filtrelemek de pek zor görünmüyor. İlgili field’ları üstteki resimde sol menüde görülen selected fields & interesting fields kısımlarından inceleyebilirsiniz.Field isimleri, size search query hazırlamanızda yardımcı olacaktır!

Herkese sorunsuz ve neşeli günler dilerim.

Kaynak:

http://docs.splunk.com/Documentation/OPSEC-LEA/2.1/Install/ConfiguretheLEAclient

http://docs.splunk.com/Documentation/OPSEC-LEA/latest/Install/SetupSSLCAauthentication

http://answers.splunk.com/answers/148701/lea-client-dont-connect-to-check-point-opsec-lea-server

http://docs.splunk.com/Documentation/OPSEC-LEA/latest/Install/Systemrequirements

3 comments found